Berlin (dpa) - Banken, ein Flughafen, Autoproduktion, britische Krankenhäuser, eine der weltgrößten Reedereien und die Deutsche Bahn - binnen gerade einmal sechs Wochen im Mai und Juni legten zwei globale Angriffe mit Erpressungstrojanern Computer in tausenden Unternehmen lahm.

Unter den betroffenen Firmen waren auch international agierende Großkonzerne, die viele Millionen für ihre Sicherheit ausgeben. Aber auch bei ihnen fanden sich angreifbare Schwachstellen. Durch die allgemeine Vernetzung breitete sich die Schadsoftware wie ein Lauffeuer aus.

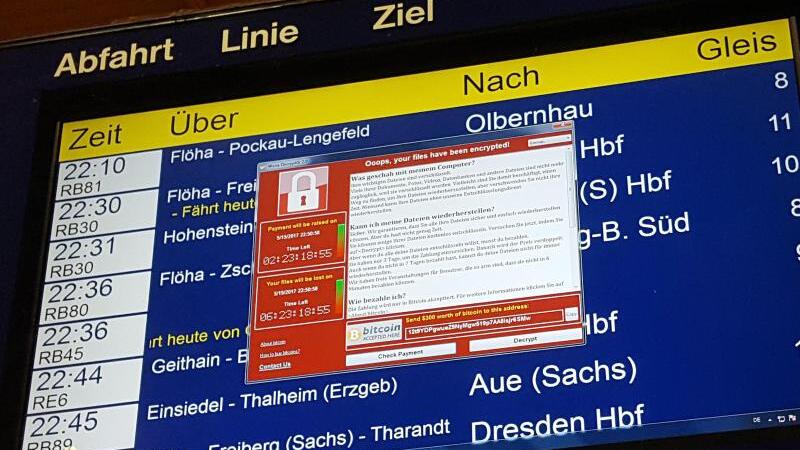

Erpressungstrojaner verschlüsseln befallene Computer und verlangen von den Besitzern Lösegeld für die Freischaltung. Die erste Attacke Mitte Mai mit dem Trojaner "WannaCry" hatte hunderttausende Rechner mit dem Betriebssystem Windows in mehr als 150 Ländern getroffen. Es erwischte vor allem Verbraucher. Aber in Deutschland wurden auch einige Rechner bei der Deutschen Bahn lahmgelegt - Anzeigentafeln an den Bahnhöfen zeigten Fehlermeldungen. Bei Renault wurde für mehrere Tage die Produktion in einigen Werken zurückgeworfen. Aber vor allem das Chaos in britischen Krankenhäusern führte vor Augen, wie leicht ein Cyberangriff Lebensgefahr bedeuten kann.

Die erste Angriffswelle schockierte nicht nur mit einem beispiellosen Ausmaß, sondern war auch in vieler Hinsicht bemerkenswert. Dabei wurde eine Sicherheitslücke ausgenutzt, die ursprünglich vom US-Abhördienst NSA entdeckt - und für die eigene Nutzung geheimgehalten - worden war. Dann fielen Informationen dazu aber in die Hände von Hackern, die sie im Internet veröffentlichten. Die Schwachstelle wurde zwar bereits im März in einem Software-Update von Microsoft geschlossen - aber geschützt waren nur Computer, auf denen die Aktualisierung auch installiert wurde.

Und hier rächte sich, dass viele Verbraucher und auch Unternehmen nachlässig beim einpflegen der Updates sind. Hätten also alle ihre Computer auf dem aktuellsten Stand gehalten, hätte die Attacke nicht dieses Ausmaß erreichen können. Zugleich gibt es aber auch das Problem, dass in einigen Bereichen noch alte Betriebssysteme wie Windows XP laufen, für die es regulär gar keine Sicherheits-Updates mehr gibt. Das ist aber gerade in der Wirtschaft in manchen Fällen unvermeidlich, weil einige ältere Spezialsoftware in neueren Umgebungen gar nicht erst laufen würde.

Ungewöhnlich an der "WannaCry"-Attacke im Mai war auch, dass die Angreifer eine Art Notbremse in ihr Programm eingebaut hatten - und die Attacke wurde abgewürgt, nachdem ein IT-Forscher den Mechanismus auslöste. Der Betreiber des Blogs "MalwareTech" fand nach eigenen Angaben einen Web-Domainnamen im Computercode der Schadsoftware und registrierte ihn. Das reichte aus, um die Ausbreitung zu stoppen. Der Zweck dieses Ausschalters blieb unklar.

Die zweite Attacke Ende Juni traf unter anderem mehrere Terminals der Reederei Maersk rund um die Welt und die Strahlenmessung an der Atomruine Tschernobyl. Wie schon bei "WannaCry" diente die einst von der NSA ausgenutzte Schwachstelle in älteren Windows-Versionen als Einfallstor. Ungewöhnlich war, dass sich die Schadsoftware nur als ein Erpressungstrojaner tarnte und eigentlich darauf aus war, Chaos zu verbreiten, wie IT-Sicherheitsexperten bei einer Analyse des Programmcodes feststellten. Das warf die Frage auf, warum die Angreifer im Gegensatz zu typischen Internet-Kriminellen so wenig an den Lösegeldzahlungen interessiert waren. "Die wollten Sachen absichtlich stören", zeigte sich Helge Husemann von der IT-Sicherheitsfirma Malwarebytes überzeugt.

In Deutschland brachen die Attacken wieder die Debatte um die Staatstrojaner-Pläne der Bundesregierung auf den Plan. Der Bundestag hatte genau zu dieser Zeit mit den Stimmen der großen Koalition ein Gesetz verabschiedet, dass es Ermittlungsbehörden erlaubt, Geräte Verdächtiger zu infizieren. Ziel sei, auf Krypto-Kommunikation etwa per WhatsApp zugreifen zu können, bevor sie verschlüsselt oder nachdem sie entschlüsselt wird. Experten warnen aber, dass ein solches Vorgehen die Sicherheit für alle senken könne, weil die Behörden dafür Schwachstellen horten, statt sie schließen zu lassen. © dpa